Das Threat-Intelligence-Team von Malwarebytes hat eine Malvertising-Kampagne für den VPN-Client Cisco AnyConnect entdeckt. Die Search Engine Marketing-Kampagne (SEM) wurde für die Suchbegriffe „cisco annyconnect“ in der Google-Suche optimiert und leitete Opfer auf die vertrauenswürdig aussehende Domain annyconnect-secure-client[.]com. Die Downloaddatei des vermeintlichen VPN-Clients auf der Fake-Seite enthält jedoch den “NetSupport RAT” (Remote Access Trojan).

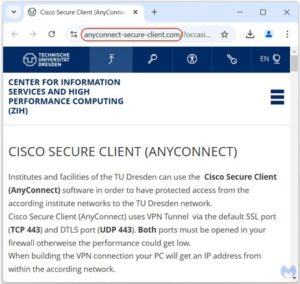

Gefälschte Webseite der TU Dresden. Bildquelle: Malwarebytes

Sobald jemand auf die bösartige Google-Anzeige klickt, entscheiden die Server der Malvertising-Kampagne anhand der IP-Adresse und der Netzwerkeinstellungen, ob es sich um ein potenzielles Opfer oder beispielsweise den Crawler einer Suchmaschine handelt. Während potenzielle Opfer die Fake-Seite von Cisco mit dem Downloadlink zu sehen bekommen, wird allen anderen eine sogenannte „white page“ ausgespielt. Im Fall dieser Kampagne handelt es sich dabei um einen Klon einer Webseite der Technischen Universität Dresden. Diese soll von den kriminellen Absichten der Hintermänner der Kampagne ablenken.

Weitere Infos im Blogbeitrag zur Kampagne